2022年12月にSurface Pro 8を家電量販店で新規購入したので、別途Microsoft Complete (不慮の事故にも使える保証プラン)を購入しました。その時の購入方法がとても面倒くさかったので、参考になるかと思いメモ書きをします。

(この情報は、2022年12月の作業を思い出しながら書いています)

要約

- 購入方法はサポートへの電話のみ

- 事前作業

- Microsoftアカウントにクレジットカード情報を登録しておくとスムース(この登録作業も手間がかかるかも)

- 電話中の作業

- Microsoftアカウントのメールを受信できる状態で電話しよう

- Microsoftアカウントのメールアドレスを口頭で伝える必要がある(もしかしたら2回)

- 電話後の作業

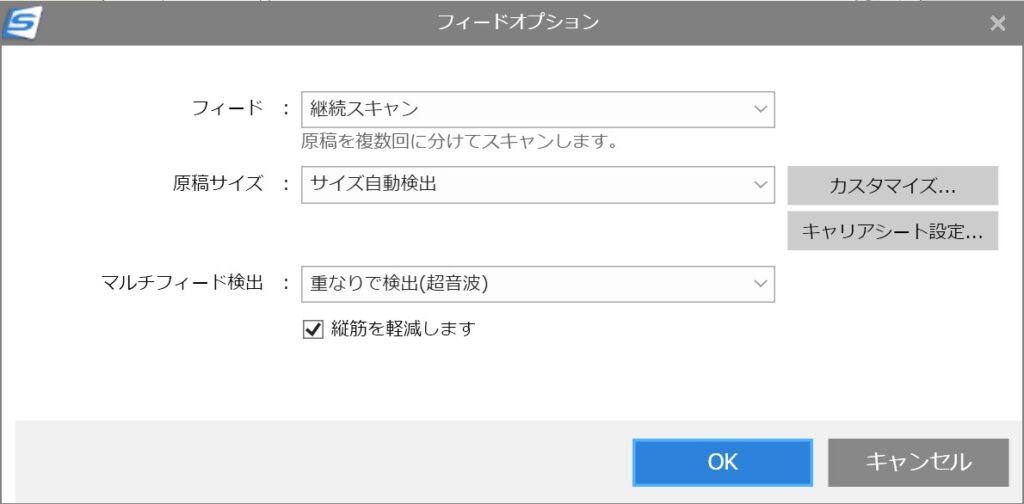

- 購入が証明できるレシートの画像を送信する必要がある

購入方法はサポートへの電話のみ

Microsoft直販以外で買ったSurfaceに対してMicrosoft Completeを購入するには、Microsoftのサポートへ電話をする必要があります。インターネット経由では購入できません。

事前作業 (クレジットカード登録)

Microsoft Completeを購入するには、そのSurfaceに紐付いているMicrosoftアカウントにクレジットカードを登録する必要があります。そのため、事前に登録しておくと手続きがスムースになると思います。

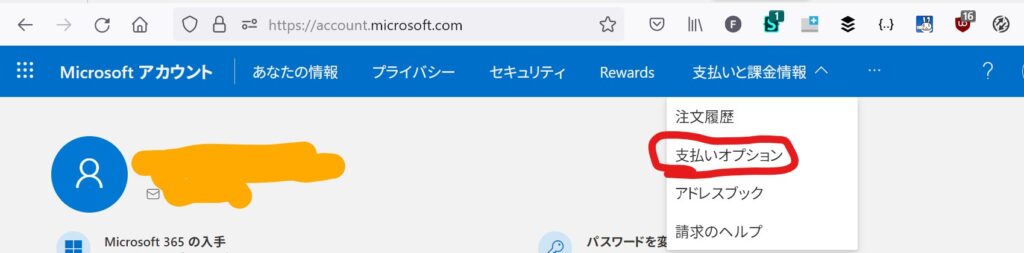

Microsoftアカウントにクレジットカードを登録するには、Microsoftアカウントのトップページから「支払いと課金情報」→「支払いオプション」を選択します。

すると、「支払いの管理」という画面になり、「新しい支払い方法を追加する」という所からクレジットカードの追加ができます。(本人名義じゃないとダメ、とかもあるかもしれません)

ただし、「支払いの管理」という画面に行くまでに、2要素認証(Microsoft Authenticator アプリなど)の設定が必要だったかもしれません。追加作業をした時にどうだったかを忘れてしまったのですが、今その画面に行こうとしたら、2要素認証を要求されました。

電話中の作業

電話での作業には1時間以上かかった記憶があります。

後述するのですが、電話口でMicrosoftアカウントのメールアドレスを伝えた後、そのメールアドレスに対して確認メールが送信されてきて、確認メールの中の確認コードを口頭で伝える必要があります。ですので、メールが受信できる状態で電話をかけるようにして下さい。

私の場合、電話での作業では以下の2つの作業が必要でした。

- その機体を実際に購入した日付を登録する

- Microsoft Completeを購入する

この2つの作業は窓口が別々らしく、1.の作業を終えてから2.の窓口に電話が転送されました。

1., 2.それぞれについて、Microsoftアカウントの確認作業(メールアドレスを口頭で伝える→メールアドレスに確認メールが来る→確認メールの中の確認コードを口頭で伝える)が必要になります。

あとは、電話の指示に従えば購入が完了すると思います。

電話後の作業

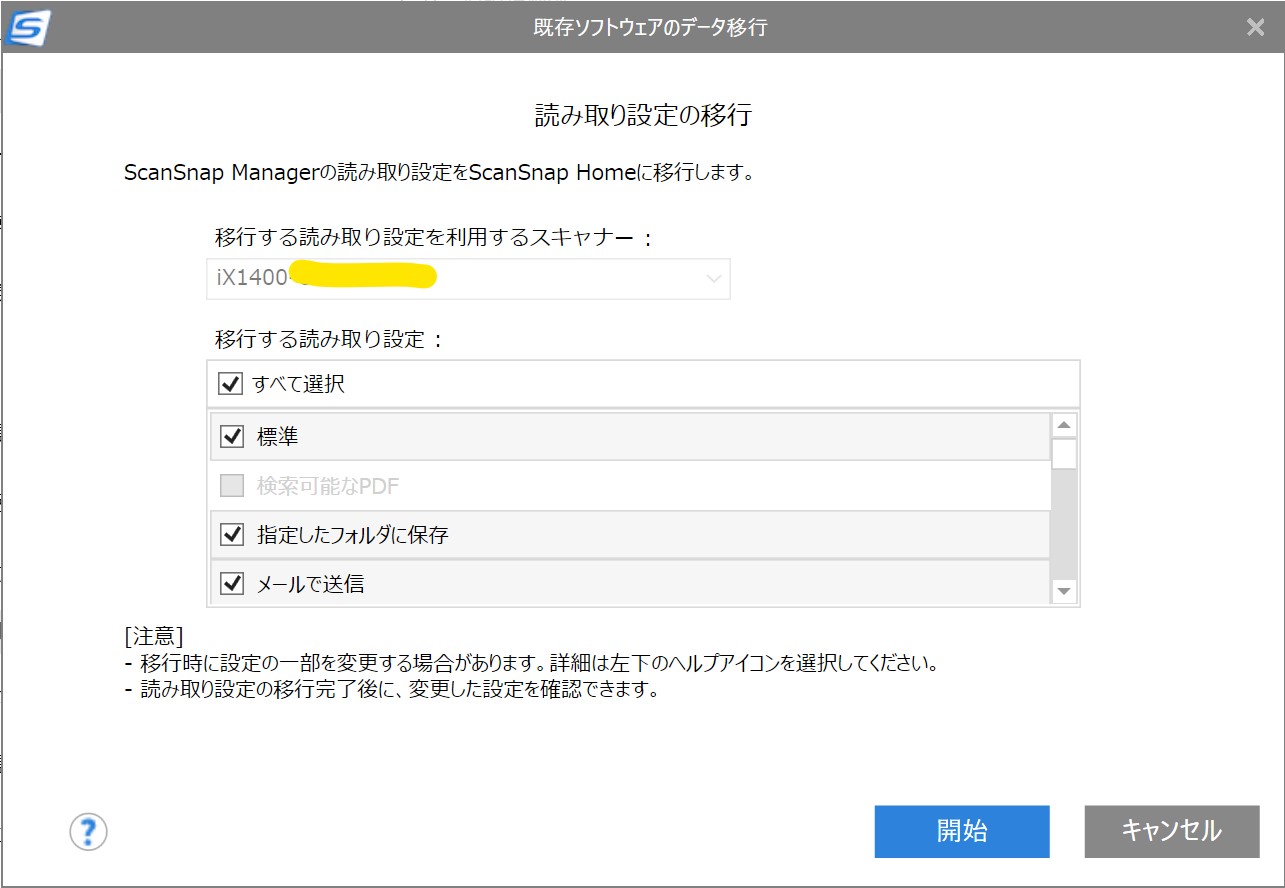

電話の中でも説明されるのですが、購入日を証明できる書類(レシートなど)の画像を送付する必要があります。

電話の後にメールが来るのですが、そのメールの中に画像送付のためのアップローダーのURLが書いてあるので、その指示に従って画像をアップロードします。

以上

以上です。